Windows Dosya Paylaşımı ve Güvenlik Ayarları

Günümüzde en geniş kurumsal ağlardan kişisel bilgisayarlarımıza kadar verilerimiz her zaman için önem sırasında en üstte yer almıştır. Dijital ortamdaki dosya ve klasörler bu verilere örnek verilebilir. Verilerimiz bu denli önemli olduğuna göre ilk olarak onları korumalı, başka bir deyişle erişim güvenliğine dikkat etmeliyiz, makalemde bu noktadan yola çıkarak sizlere paylaşım ve güvenlikten bahsedeceğim.

Bu makelede aşağıdaki bilgileri bulacaksınız

– Paylaşım ve güvenliğin kullanım alanları ve detaylı tanımları

– Ağ üzerinde paylaşım ve gereksinimleri

– Paylaşım ve güvenliğin İlişkisi

– Genel güvenlik varsayılanları

– İzinlerin tanımlari

– İzinlerin alt objelerle ilişkisi

– İzin Denetimi (Audit)

– Örnek uygulama ve senaryolar

Makalede, anlatım ve şekillerde tutarsızlık olmaması adına gerekli kısımlarda paylaşıma sharing ve güvenliğe security isimleriyle hitap edeceğiz.

Paylaşım ve güvenliğin kullanım alanları

Veriye erişimde esas olan güvenlik izinleridir, paylaşım ise yerel olarak; dosyaları “güvenlik izinleri diğer kullanıcıların erişebileceği şekilde ayarlanmış” klasörlere kopyalamaktır.

Şekil 1 – Yerel Paylaşım

Ağ üzerinden ise; ağdaki bilgisayar, yazıcı gibi kaynaklara ulaşmak için kullanılır.

Şekil 2 – Ağ Üzerinden Paylaşım

Güvenliğin kullanım alanları ise oldukça geniştir, örnek vermek gerekirse; Dosyalar, klasörler, yazıcılar, Group Policy objeleri, mantıksal birimler, kısacası neredeyse elektronik ortamdaki tüm verilerdir.

Tabi ki tüm verilerin güvenlik izinleri farklılık gösterir; dosyalarda – çalıştırma, klasörlerde – içinde gezinme, yazıcılarda – yazdırma, group policy objelerinde – düzenleme, mantıksal birimlerde – yeni obje oluşturma gibi her verinin güvenlik izinlerinde farklılık olduğu gibi tüm verilerin – okuma gibi ortak izinleri de vardır. Dolayısıyla her bir verinin güvenlik izinlerini ve kullanım amaçlarını tamamı ile listelemek yerine bu izinlerin çalışma mantığını anlamak çok daha yerli olacaktır.

Güvenlik; ACL yani Access Control List ( Erişim Kontrol Listesi ) tablosunu kullanarak ilgili veri üzerinde okuma, yazma, değiştirme, silme gibi yetkilerin hangi kullanıcı ve ya gruplara ait olduğunu belirler,

Şekil 3 – Örnek ACL

Kısa bir özet yaptıktan sonra konularımızı detaylandırmaya başlayalım, paylaşım ve güvenlik konularını ayrı olarak ele alacağız.

Paylaşım

Paylaşım konusunuda yerel ve ağ olarak iki ayrı şekilde ele alacağız

Yerel paylaşım

Yerel bilgisayarda paylaşımın kullanım esası şuna dayanır; Kullanıcılar normal şartlarda diğer kullanıcıların kaynaklarına erişemezler ( ileride detaylandırılacaktır ), diğer kullanıcının kaynaklarımıza erişmesini istiyorsak “paylaştırılmış klasörleri” kullanarak diğer kullanıcılarla belgelerimizi yerel bilgisayarda paylaştırabiliriz.( Şekil 1 de gösterildiği gibi )

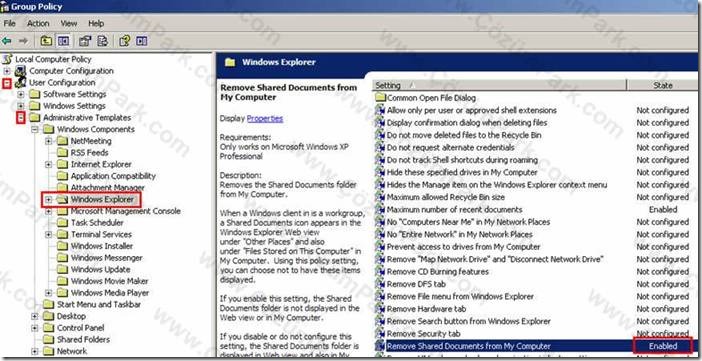

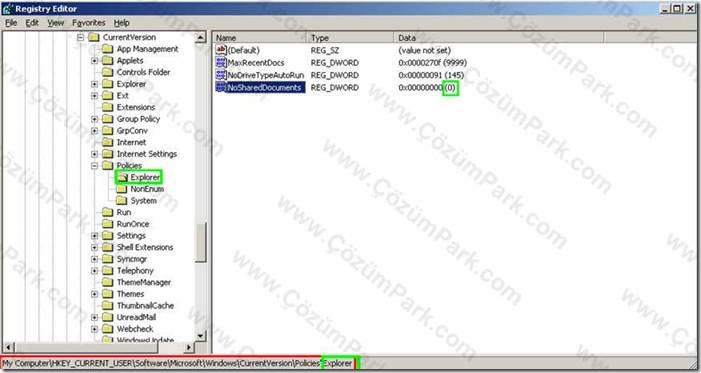

Bu özellik varsayılanda aktiftir, eğer paylaşılan dokümanları Windows Gezgini içerisinde görmek istemiyorsanız group policy object editor veya registry editoru kullanabilirsiniz;

Not: Group policy programını kullanmak için, başlat – çalıştır gpedit.msc, registry editor aracını kullanmak için ise başlat – çalıştır regedit yazıp enter tuşuna basmanız yeterli olacaktır.

Şekil 4 – Group Policy üzerinde paylaşılan klasörlerin görüntülenmesini değiştirmek

Şekil 5 – Registry Editor üzerinde paylaşılan klasörlerin görüntülenmesini değiştirmek

Ağ üzerinde Paylaşım

Ağ üzerinden paylaşım, isminden de anlaşılacağı gibi verilere ağdan erişimi sağlamak için kullanılır, ( Şekil 2 de gösterildiği gibi )

Ağ Üzerinden Paylaşım Gereksinimleri

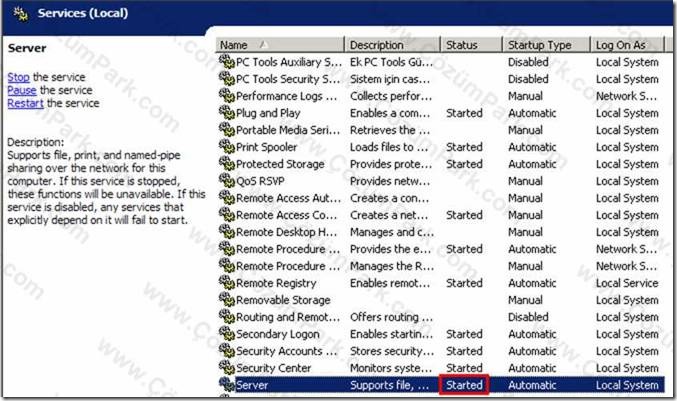

1 – Paylaşılan klasörleri Server (Sunucu) isimli servis yönetir ve bu servis açık olmalıdır.(Başlat – çalıştır – services.msc ile servisler konsoluna ulaşılabilir) eğer bu servis kapalı durumda ise ilgili paylaşıma erişim yapılamaz.

Şekil 6 – Server servisi

2 – Yeni bir paylaşım oluşturmak için gerekli izinlere sahip olmamız gerekir

Users grubuna üye kullanıcılar paylaşım oluşturamazlar ve paylaşım özelliklerini görüntüleyemezler, bu işlemleri yapabilmek için kullanıcının en az “power users” isimli gruba üye olması ve ya Policy üzerinden bu izinin kendisine atanmış olması gerekmektedir.

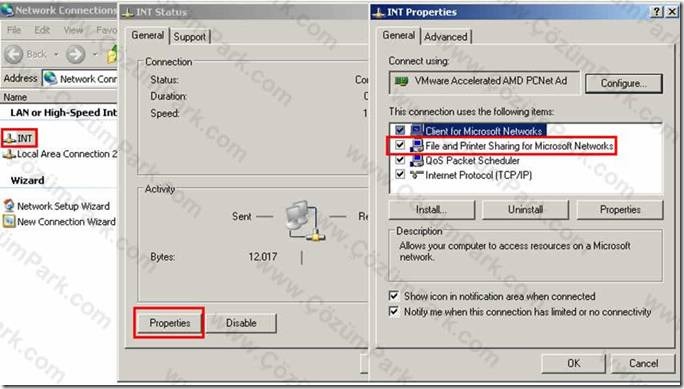

3 – Ağ üzerinden paylaşıma erişmek için dosya ve yazıcı protokolünün yüklü olması gerekmektedir

Şekil 7 – Paylaşıma hizmet veren network bağlantısı üzerindeki dosya ve yazıcı paylaşımı protokolü

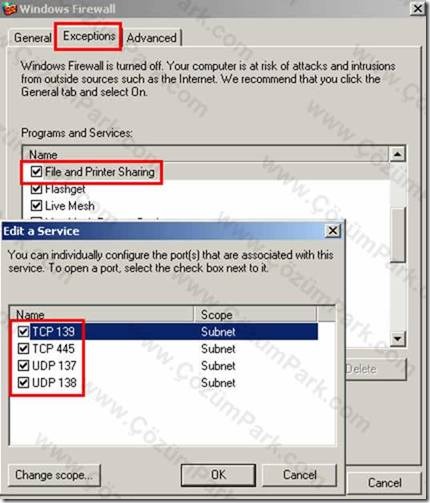

4 – Güvenlik duvarı kullanıyorsak Dosya ve yazıcı paylaşımı için gerekli portları açmalıyız

Windows Firewall için başlat – çalıştır – firewall.cpl yazıp enter tuşuna basmamız yeterlidir.Ardından Windows firewall üzerinde dosya ve yazıcı paylaşımına izin verebiliriz, farklı bir firewall kullanıyorsak ilgili portları açmalıyız, ilgili portlar aşağıdaki şekilde görüntülenmektedir.

Şekil 8 – Dosya ve Yazıcı paylaşımı için gerekli olan portlar

5 – Gizli paylaşımlara ulaşmak için bu paylaşımların isimlerini bilmeliyiz, gizli paylaşımlar paylaşım isminin sonunda $ olan paylaşımlardır, eğer herhangi bir paylaşımın görünmesini istemiyorsanız paylaşım isminin sonuna $ yazmanız yeterli olacaktır, tabi ki bu paylaşıma ulaşan kullanıcılar $ ibaresini de kullanmalılar, örnek \sunucugizli$

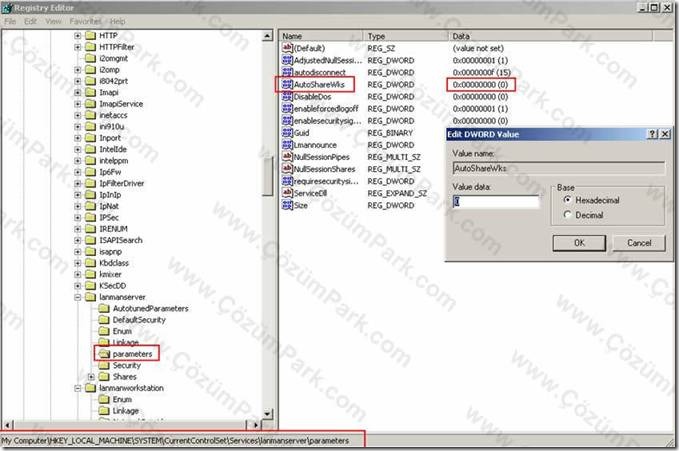

Varsayılan olarak yönetimsel gereksinimler dolayısıyla C, D, E gibi tüm partitionların kök dizinlerine erişimi sağlayan C$, D$, E$ gibi paylaşımlar bulunmaktadır, bunları ve diğer gizli paylaşımları Bilgisayar yöneticisinden görüntüleyebilir ve silebiliriz,( başlat – çalıştır – compmgmt.msc – shared folders – shares ). Fakat paylaşımları yöneten “server” servisini her yeniden başlattığımızda ve ya bilgisayarımızı yeniden başlattığımızda “yönetimsel paylaşımlar” adını verdiğimiz paylaşımlar tekrar oluşturulacaktır.( ADMIN$, IPC$, Partition$ gibi) Bunu engellemek istersek (Güvenlik amaçlı);

* Başlat > Çalıştır > Regedit [Enter]

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverparameters anahtarına gelip sağ klikleyerek yeni bir “DWORD” kaydı açmamız gerekmektedir. bu kaydın ismi sunucu işletim sistemleri için AutoShareServer, istemci işletim sistemleri için ise AutoShareWks ve değeri 0 olacaktır, ardından “server” servisini yeniden başlatmamız yeterlidir.

Şekil 9 – Otomatik $ Paylaşımlarını iptal etmek

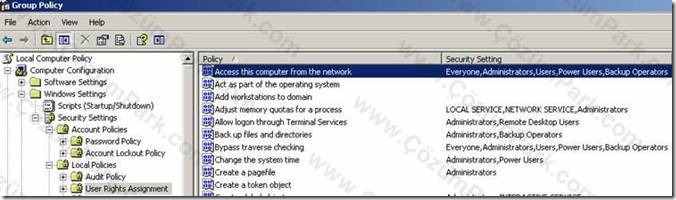

6 – Group Policy, registry ( Group Policy de yapılan ayarlar registry e yazar fakat registry de yapılan ayarlar group policy ye yazmaz ) veya “tweak manager” gibi 3ncü parti bir programla ağ üzerinde erişimin kısıtlanmış olması durumda sorun yaşayabilirsiniz. Bu tip durumlarda group policy üzerinde Computer – Windows – Security – Local Policies – User Rights assigments da – Access this computer from the network isimli ayarı kontrol edin, erişim yapmak isteyen kullanıcı alenen ve ya grup olarak (örnek – users, everyone) eklenmiş olmalıdır. Diğer kontrol etmeniz gereken nokta ise Security Options ın altına bulunan – Network access: Sharing and security model for local accounts isimli ayardır, bu ayarında “Guest Only” değil “Classic” olduğundan emin olun.

Şekil 10 – Network Erişiminde yaşanan sorunlarda ilk olarak kontrol edilmesi policy objeleri

Ağ Üzerinden Paylaşım – Basit ve Gelişmiş

Ağ Paylaşımında basit ve gelişmiş paylaşım seçenekleri vardır, istemci bilgisayarlarda paylaşım seçenekleri basit paylaşım ayarları ile gelir ve bunu değiştirebiliriz, aksi taktirde aşağıdaki gibi kısıtlı bir menü ile karşı karşıya kalırız

Şekil 11 – Basit Paylaşım

Basit paylaşımı kapatmak için herhangi bir klasör içerisinden veya kontrol panelden klasör seçeneklerine girerek – basit dosya paylaşımını kullan kutucuğunu kaldırabiliriz.

Şekil 12 – Basit Paylaşımın kapatılması

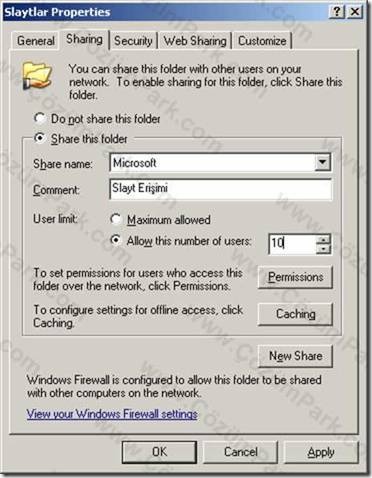

Şekil 13 – Gelişmiş Paylaşım

Şimdi Paylaşım tabının altındaki özellikleri inceleyelim,

Share this folder seçeneği ile klasörü ağdan erişime açıyoruz,

Paylaşım ismi: varsayılan olarak dosya ismi ile aynıdır fakat bunu değiştirebilirsiniz, yalnız burada dikkat edilmesi gereken nokta istemcilere paylaşımı atarken paylaşım isminin doğru yazılması gerektiğidir, (Örnek – Komut satırından paylaşıma erişmek ve ağ sürücüsüne bağlanmak için paylaşım ismi kullanılır, bunu örnekleyelim

Şekil 14 – Paylaşım Açılması

Yukarıdaki şekle dikkat edersek klasörün ve paylaşımın ismi farklıdır, bu paylaşıma komut satırından bağlanmak istersek;

net use atanmak istenen boştaki sürücü harfi: \ip ve ya pc ismipaylaşım adı komutunu kullanmalıyız, örnek;

net use Z: \192.168.2.100microsoft

Comments: Paylaşım hakkında özet bilgiler verir

Şekil 15 – Comment kısmının istemciler tarafından görüntülenmesi

User Limit : Aynı anda en fazla kaç kullanıcının bağlanacağını belirler, varsayılanda işletim sisteminin üst limitidir, örnek Xp işletim sistemlerinde üst limit 10 dur

Şekil 16 – Paylaşım üst sınırının ayarlanması

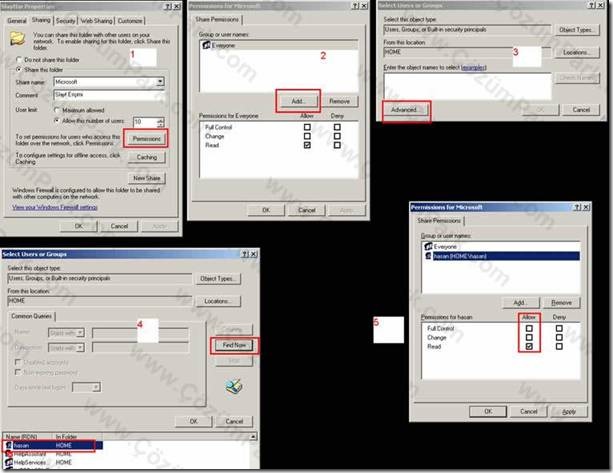

Permissions: bu kaynağa ağüzerinden erişebilecek kullanıcıları ve hangi izinlerle ulaşacaklarını belirler.

Örnek olarak yerel bilgisayarımızda hasan isimli kullanıcının bu bilgisayara ağdan erişmesini sağlamak için izinliler grubuna atıyoruz, bu kısımda dikkat edilmesi gereken nokta everyone grubu varsa bu grubu kaldırmak olacaktır çünkü everyone “herkes” anlamına gelir ve yetkisiz kullanıcılarda erişim yapabilirler. Aynı zamanda erişimi kontrol etmek için tek tek kullanıcı atamak yerine grupları atamak daha kolaydır ( Örnek users grubuna izin vermek )

Şekil 17 – İzinlerin atanması

Bu kısımdaki en önemli nokta paylaşım konusunu bitirip güvenlik konusuna geçmeden önce ilişkilerini tanımlamaktır. Yukarıda resme dikkat edecek olursak üç adet izin vardır.

1 – Full Control ( izinleri değiştirme, sahipliği alma)

2 – Change ( Dosya ve klasör oluşturma, dosyalardaki verileri değiştirme, alt klasörleri ve dosyaları silme )

3 – Read (Dosya isimlerini ve alt klasörleri görüntüleme, alt klasörler arasında gezinme, dosyaları okuma, .exe dosyalarını çalıştırma)

Paylaşım ve Güvenliğin İlişkisi

Aslında sadece yukarıdaki izinler kullanıcının kaynağa erişmesinde yeterli olmayacaktır, o kullanıcının aynı zamanda da güvenlik sekmesinde de izinlerinin olması gerekir, bunu bir benzetme ile özetlersek;

Microsoft isimli klasörümüzü apartmanımızın dış kapısı, onun içindeki klasörleri de daireler ve odalarına benzetirsek paylaşım dış kapıdan içeri girmemizi sağlar, güvenlik ise daireler ve katlara girmemizi sağlar.

Paylaşım ve Güvenlik tablarının ortak çalışmasını da örneklemek gerekirse paylaşım dış kapıda bekleyen bir güvenlik görevlisi gibidir, sizin paylaşım izinlerinize bakarak güvenlik izinlerine erişiminizi kontrol eder.

Şekil 18 – Paylaşım ve Güvenlik

Peki nedir bu ilgili haklar ?, dikkat edersek ilgili haklar aslında açıkça belirtilmiş,

1 – Sharingde full control hakkı yok ise, security deki full control hakkını kullanamaz

2 – Sharing de change hakkı yok ise, security deki oluşturma, değiştirme, silme gibi hakları kullanamaz

3 – Sharing de read hakkı yok ise, security deki hiçbir hakkını kullanamaz ( zaten tum kutucuklar boş ise kullanıcıda sharing tabından silinir ve bu durumda dış kapıdan geri çevrilir. )

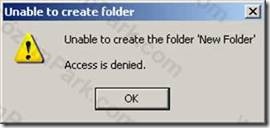

Örnek; 18 ve 19 nolu şekillere dikkat edersek kullanıcı ağ üzerinden erişim yaparken öncelikle paylaşım kapısı ile karşılaşıyor ve güvenlik kapısında tüm kontrollerinin olduğunu söylüyor, bu noktada paylaşım kapısı bir süzgeç gibi görev yaparak kullanıcının paylaşım kapısındaki eksik haklarına istinaden güvenlik kapısındaki ilgili haklarını da dış kapıda bırakıp içeri o şekilde girmesini zorluyor, bu sebeple security sekmesinde tüm haklara sahipde olsa sharing sekmesinde sadece read hakkı olduğu için oluşturma, değiştirme, silme gibi haklarını dış kapıda bırakacaktır.

Şekil 19 – Paylaşım ve Güvenlik üzerinde izinlerin karşılaştırılması

Hasan isimli kullanıcı ile yeni bir dosya veya klasör oluşturmaya çalıştığımızda aşağıdaki hatayı alırız

Şekil 20 – Security sekmesinde full control olmasına rağmen sharing sekmesinde change hakkı olmadığı için kullanıcının dosya ve ya klasör yaratamaması

Bunu bir tablo yardımı ile özetlersek sharingdeki 3 hakkın security deki hangi haklara denk geldiğini görebiliriz.

Şekil 21 – Paylaşım ve Güvenlik izinlerinin karşılaştırılması

Paylaşımdan buraya kadar bahsettikten sonra artık onun hizmet ettiği güvenliğe yani security sekmesine geçebiliriz.

Güvenlik

Daha öncede bahsettiğimiz gibi güvenlik izinleri, ilgili verideki kullanıcı – bilgisayar ve grupların haklarını tanımlar.İzinlerin gereksinimleri paylaşımda olduğu kadar çok değildir yalnızca Windows işletim sistemlerinde güvenlik izinlerini kullanabilmek için ilgili dizinin NTFS dosya sistemi ile formatlanmış olması gerekmektedir.

Genel güvenlik varsayılanları

1 – İzinlerde allow ve deny şeklinde iki tane seçeneğimiz vardır ve deny her zaman baskındır

2 – İzinler kümülatiftir, ( ACL hem alenen kullanıcılara atanan izinleri hemde grup üyeliklerinden gelen izinleri toplar, kullanıcı kendisindeki izinlerden ve ya bağlı bulunduğu grupdaki izinlerden “deny” alırsa bu diğer izinlere baskın gelir, Örnek – Ahmet kullanıcısının bir dosyada tam yetkisi var ama bağlı bulunduğu muhasebe grubunun aynı klasörde yazma yetkisine “deny” verilmiş durumda, dolayısıyla Ahmet bu klasöre yazamaz)

3 – Yeni açılan her dosya veya klasör üstündeki klasörden izinleri miras alır

4 – Dosyalar aynı partitionda taşınmak dışındaki tüm işlemlerde taşındığı üst klasörden miras alır, aynı partitionda dosya taşınırsa miras almaz.

Örnek D:1 isimli klasörden D:2 isimli klasöre taşınan bir dosya “2” isimli klasördeki hakları miras almaz, kendi izinleri ile taşınır )

5 – Klasör ve dosyaların miras alması o klasör ve dosya üzerinden iptal edilebilir

İzinleri iki ayrı şekilde ele almalıyız,

1 – Standart izinler

2 – Gelişmiş izinler

Şekil 22 – Standart ve gelişmiş İzinler

Aslına bakılacak olursa standart izinler gelişmiş izinlerin kısayoldan yönetilmesi için içerisinde birden fazla izin bulunan taslaklardır, örnek verecek olursak sol taraftaki izinlerden read e tıkladığımızda sağ taraftaki gelişmiş izinler sekmesinden birden fazla öğeyi seçmiş oluyoruz

Şekil 23 – Standart izinlerin gelişmiş izinlerle ilişkisi

Standart izinler genel durumlarda, gelişmiş izinler ise özel durumlarda kullanılır, örnek; bir klasör üzerinde dosya değiştirme ve yaratma hakkı vermek istiyorsanız sol taraftan modify kutucuğunu işaretlemeniz yeterli, eğer aynı zamanda kullanıcının dosya üzerindeki ACL yi okumasını engellemek istiyorsanız gelişmiş özellikleri kullanarak ilgili izini kaldırabilirsiniz, şekillendirecek olursak;

Bu durumda üstteki resmimizde bulunan Read Permissions kutucuğundaki işareti kaldırmamız yeterli olur.

Standart ve gelişmiş izinler kavramını eşleştirme yolu ile şekil üzerinde gösterelim

Şekil 24 – Standart ve Gelişmiş izinlerin eşleştirilmesi

Yukarıdaki tabloda eşleşmeyen bir standart iznimiz var gibi görünüyor, ama dikkat ederseniz ismi “özel izinler” , üstteki tabloda olduğu gibi eşleşme olmazsa special permissions kutucuğu işaretlenir, mesela gelişmiş izinlerde Traverse Folders ve Read Attributes izinleri verirsem bu özel izine girer çünkü uygun olan taslağı sol tarafta yoktur.

Gelişmiş izinleri dikey, standart izinleride yatay şekilde sıralarsak gelişmiş izinlerin hangi standart izinlere denk geldiğini daha açık bir şekilde görüntüleyebilirsiniz.

Şekil 25 – Gelişmiş – standart izinlerin eşleştirme tabloları

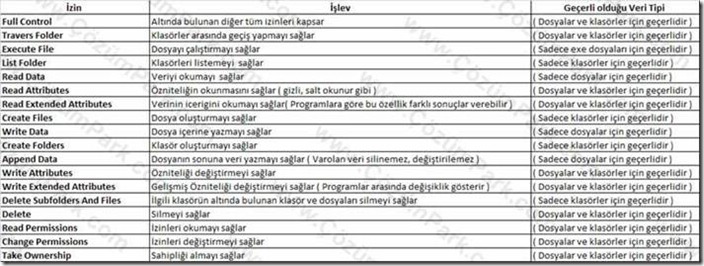

İzinlerin tanimlari

Standart izinleri eşleştirdiğimize göre sadece gelişmiş izinlerin tanımını yapmak yeterli olacaktır.

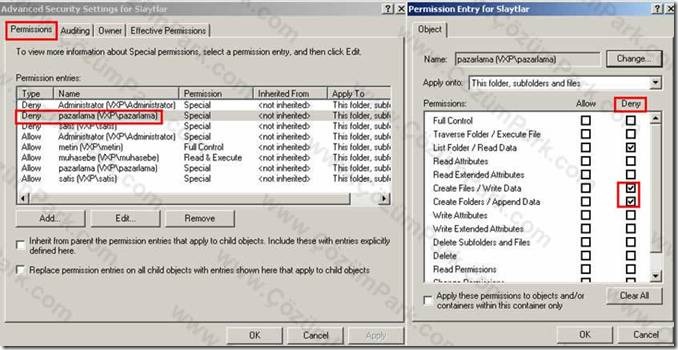

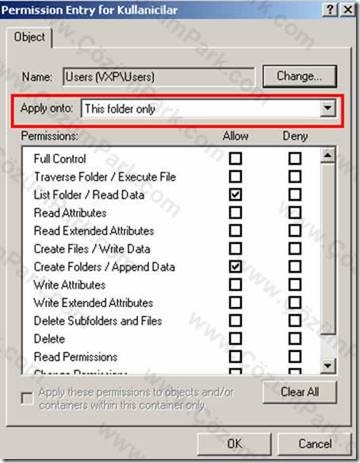

İzinlerin alt objelerle ilişkisi

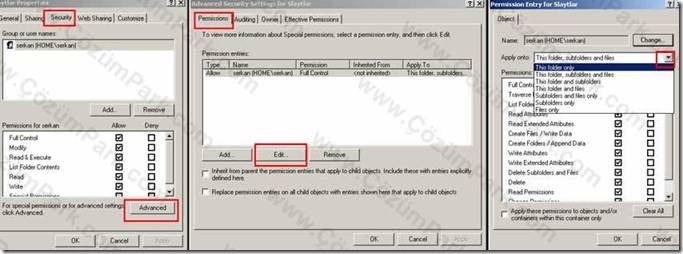

Varsayılan olarak bir klasöre herhangi bir izin atadığınızda o izin klasörün altındaki tüm klasör ve dosyalara etki eder, bunu değiştirmek istersek, apply onto kısmını kullanmalıyız;

Şekil 26 – İzinlerin alt objelerle ilişkisi

Şekil 17 deki 3ncu resmimize göre seçeneklerimiz ise sırası ile şunlardır

Sadece bu klasöre

Bu klasör alt klasörler ve dosyalara

Bu klasör ve alt klasörlere

Bu klasör ve dosyalara

Alt klasör ve dosyalara

Sadece Alt klasörlere

Sadece Dosyalara

etki etmesini sağlayabiliriz

Tabi ki bu noktada “Apply these permissions to objects and/or containers within this container only check” box ı işaretlemediğimiz durum ( varsayılan) ve işaretlediğimiz durumda yukarıda sözünü ettiğimiz davranışda farklı olacaktır.

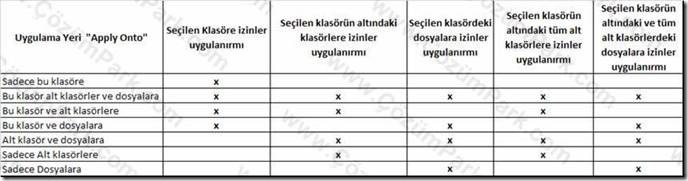

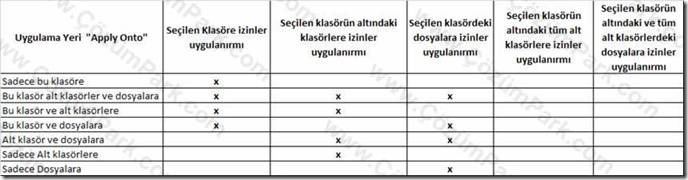

Bu chechkbox ın işaretlendiği ve işaretlenmediği durumda alt klasör ve dosyalardaki izinlerin farklılığını bir tablo yardımı ile gösterecek olursak; ( Tabloda x leri “evet” ve boş ları da “hayır” olarak değerlendireceğiz )

Şekil 27 – Check Box işaretlenmediği zaman izinlerin alt öğeler mirası ( Varsayılan seçenek)

Şekil 28 – Check Box işaretlendiği zaman izinlerin alt öğeler mirası

Yukarıda bulunan tabloyu yorumlamak gerekirse

Klasöre verdiğiniz izinin bir alt klasör ve içindeki dosyalara uygulanmasını fakat daha ileriye gitmemesini istyorsanız bu check box ı işaretlersiniz

Klasöre verdiğiniz izinin tüm alt klasör ve dosyalara uygulanmasını istiyorsanız check boxın işaretini kaldırırsınız

Örnek olarak; 1, 2, 3 ve 4 klasörlerimiz iç içe olsun, 1 isimli klasörde herhangi bir izin atayıp, tüm klasörlere uygulanmasını seçer ve bu check box ı işaretlemezsek tüm klasör ve dosyalar bu izini alır.Check box ı işaretlersek 1 isimli klasör sadece altındaki dosyalar ve altında bulunan 2 isimli klasöre miras atayacaktır ve 3, 4 klasörleri ve içindeki dosyalar bu ayardan etkilenmeyecektir.

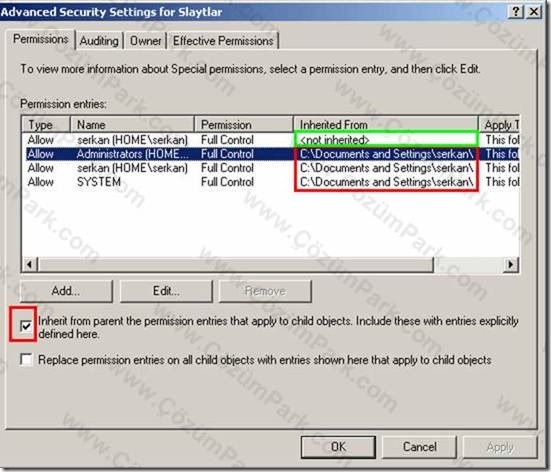

Inherit & Replace ( Miras ve Değiştirme )

Miras kavramı öğenin izinleri bir üst konteynırdan alması (klasör, partition vs..) demektir, bununla beraber öğe izinleri üstten almakla beraber kendisinde açıkca tanımlanmış izinleride kaybetmez (izinler kümülatiftir)

Değiştirme ise alt konteynırlarda bulunan tüm izinlerin silinip seçili konteynırdaki izinlerin atanması anlamına gelir.

Şekil 29 – Miras ve Değiştirme

Varsayılanda her konteynır bir üst konteynırdan miras alır

Şekil 30 – Mirasın alınması

Bu kısımda dikkat etmemiz gereken bir nokta var, miras C:Documents and Settingsserkan isimli klasörden alınmış, nedeni ise açık, “Documents and Settings” isimli klasörden miras alamaz çünkü bu klasörün altındaki klasörlerin hepsinin izini farklıdır. (Documents and Settingsusername olduğu için)

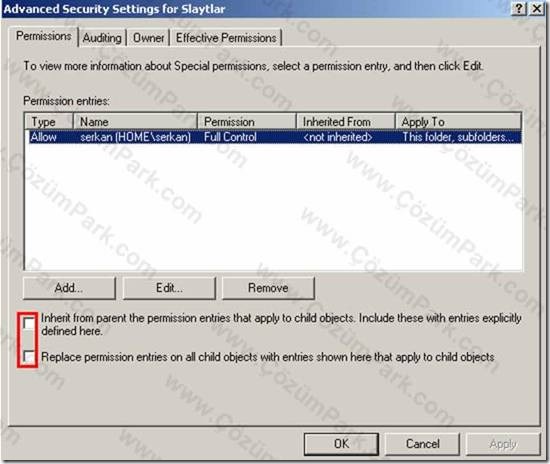

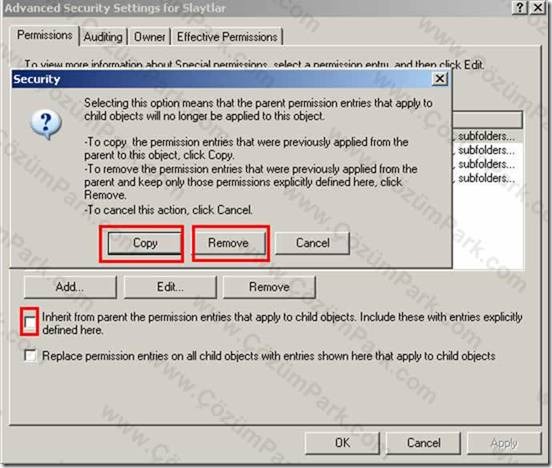

Mirası kaldırma;

Bu işlemin amacı üst konteynırdan alınan izinin veya izinlerin silinmesini sağlamak (Mirası kaldırmadan üst konteynırdan miras olarak gelen izinleri silemezsiniz ) ve üst konteynırda bundan sonra yapılacak izin değişikliklerinden etkilenmemek, mirası kaldırma esnasında iki tane seçeneğimiz var;

1 – mirasdan gelen izinleri sil, <not inherited> yani miras alınmamış olanları bırak ve bundan sonrada üst klasörden miras alma

2 – mirasdan gelen izinleri silme, bununla beraber bundan sonra üst klasörden miras alma

Şekil 31 –Mirasın kaldırılması

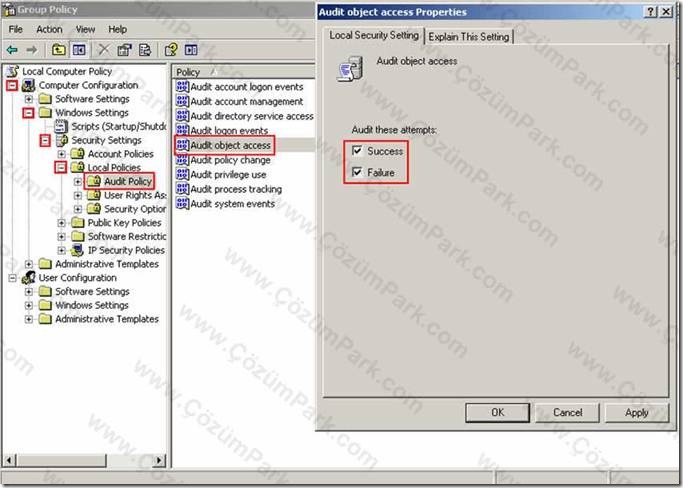

İzin Denetimi (Audit)

Sahip olunan izinlere istinaden verilerde yapılan işlemlerin windows olay günlüğü aracılığı ile kayıt tutulmasıdır, iki tip kayıt işlemi vardır, – başarılı ve başarısız.

Tabi ki Audit yapabilmek içinde bazı gereksinimler vardır, bilgisayarımızın audit işlemine açık olması lazımdır, bunu policy üzerinden yapabiliriz, (Eğer bilgisayarımız domainde ise ve domain üzerinde ilgili ayarlar yapıldıysa yerel bilgisayarda değişiklik yapamayız) Group policy object editoru başlat – çalıştır – gpedit.msc ile açıp ilgili ayarları yapalım.

Şekil 32 – İzin denetimilerinin Policy üzerinden açılması

Aşağıdaki örneğimizde yerel bilgisayardaki kullanıcıların “slaytlar” isimli klasörü silmeleri (ve ya silememeleri ) durumunda bunu log tutmak için ilgili denetimin girişinin nasıl yapıldığını görebilirsiniz.

Şekil 33 – İzin denetimi eklenmesi

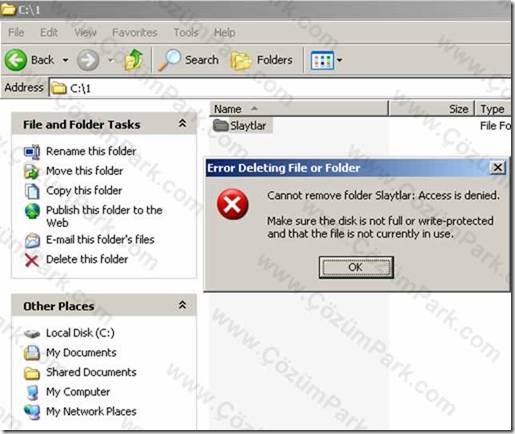

İşlemimizin ardından Users grubuna üye olan bir kullanıcımızla bu klasörü silmeye çalışalım

Şekil 34 – Gerekli izinleri olmayan kullanıcının klasörü silmeye çalışırken hata alması

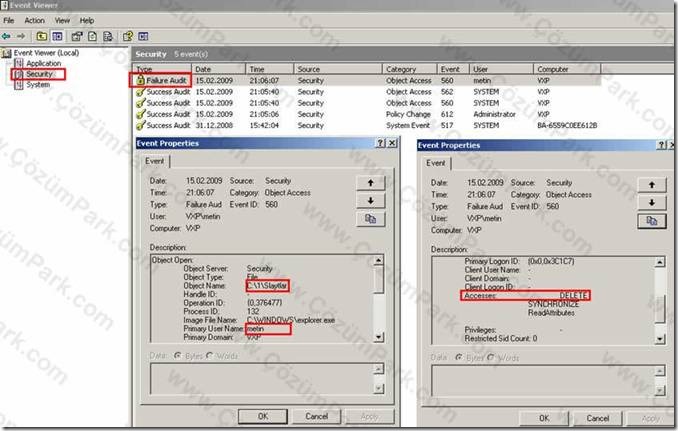

Kullanıcının klasörü silmeye çalıştığını ve başaramadığını görmek için olay günlüğünü açalım ( başlat – çalıştır – eventvwr.msc ) ve security tabından işlemi kontrol edelim.Aşağıdaki resimde metin isimli kullanıcının bu klasörü silmeye çalıştığını ve başarısız olduğunu görüyoruz.

Şekil 35 – Audit olaylarının kontrolü

Audit olaylarda dikkat etmemiz gereken nokta ise şudur; audit olayları security isimli olay günlüğüne kayıtlanır ve bu günlük dolduğu zaman yerel yönetici (administrators grubuna üye bir kullanıcı) dışındaki kullanıcılar oturum açamaz, administrators grubuna üye olan kullanıcının bu günlüğü boşaltması ve ya boyutunu büyütmesi lazımdır.Yine Group Policy üzerinde security ayarlarından günlük dolduğunda sistemin hemen kapanmasını da sağlayabilirsiniz.

Sahiplik

Sahiplik verinin kimin tarafından oluşturulduğunu, sahibinin kim olduğunu gösterir, bir dosya üzerinde hiçbir hakkımız olmasa dahi eğer o dosyanın sahibi isek dosya üzerindeki tüm yetkileri alabiliriz.

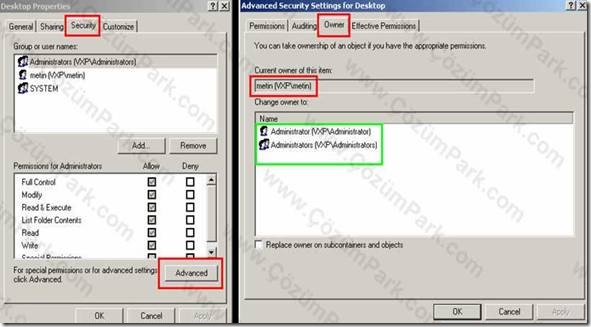

Örnek olarak; Aşağıdaki Administrator kullanıcısı ile Metin isimli kullanıcının masüstüne yani desktop isimli klasörüne göz atıyoruz, klasörün sahibin Metin olduğunu görebiliriz.

Şekil 36 – Sahiplik Ayarları

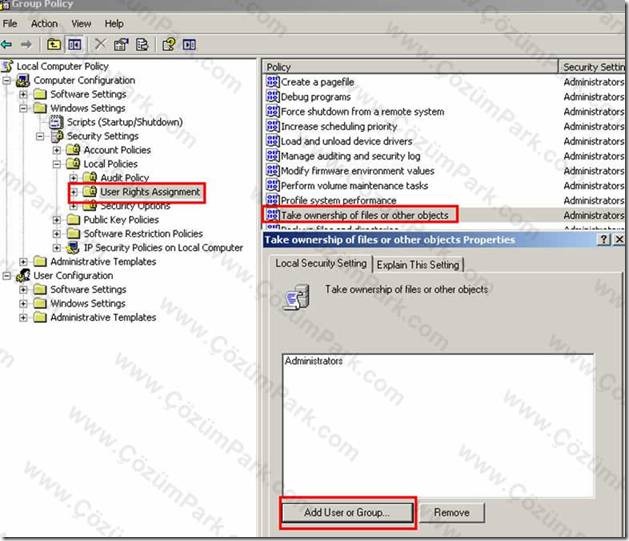

Change Owner to kısmının altında bulunan herhangi bir grup veya hesabı seçerek Ok ile devam edersem o klasörün sahipliğini seçtiğim kullanıcıya atamış olurum, alttaki check boxı işaretlemek tüm alt klasörler ve objeleride kapsa anlamına geliyor. Peki, bu hakkı nereden aldığımızı merak edersek tabi ki bakacağımız yer Group Policy içerisindeki security ayarlarıdır:

Şekil 37 – Group Policy üzerindeki sahiplik ayarları

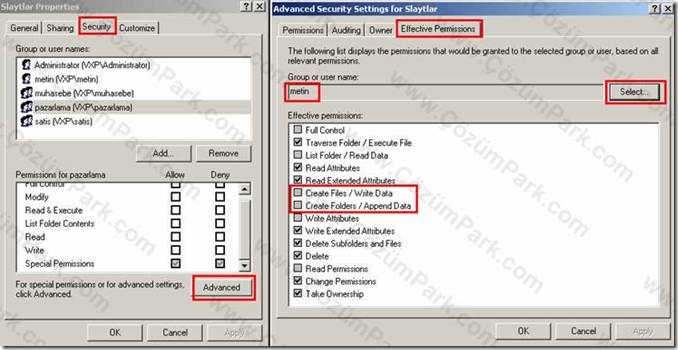

Effective Permissions

Kümülatif izinlerin sonuçlarını alabildiğimiz, başka bir deyişle bir kullanıcı ve grubun diğer üyeliklerden aldığı izinlerde dahil olmak üzere özet izinlerini bulabileceğimiz tabdır.

Örnek; Klasörümüzde 3 farklı grup ve bir kullanıcıya farklı hak atamaları yaptık, kullanıcımız 3 grubada üye ve dolayısıyla 3 grubunda izinlerinden etkileniyor, kullanıcımıza ise alenen tam kontrol verdik fakat Metin isimli kullanıcımız klasörde yeni dosya oluşturamadığı şikâyetinde bulunuyor, aşağıdaki resme bakarsak ilk izlenime göre her şey yolunda

Şekil 38 – Klasör üzerindeki grupların izinleri Sekil 39 – Klasör üzerindeki kullanıcının izinleri

Metin in bu klasördeki “etkili” izinlerini görelim

Sekil 40 – Etkili İzinler

Şeklimize dikkat edersek Metin’in dosya ve klasör oluşturmaya hakkının olmadığını görüyoruz, Metin full control olduğu halde dosya ve klasör oluşturma hakları neden görünmüyor, bunun tek bir cevabı olabilir “üye olduğu bir gruba“ dosya ve klasör oluşturma izinlerinde “deny” verilmiş olması.

Şekil – 41 Etkili İzinler

Öneriler

1 – İzinleri kullanıcılardan ziyade gruplara vererek yönetimi kolaylaştırın

2 – Kullanıcıların çalışabilecekleri minumum izinleri verin, gereksiz izin vermekten kaçının

3 – Aynı izinlere sahip olması gereken objeleri bir klasörde toplamaya özen gösterin ( Birimlere göre güvenlik anlayışını kullanabilirsiniz, muhasebe, bilgi islem gibi )

4 – Everyone (Herkes) isimli kullanıcı grubuna izin atamayın, bunun yerine Authenticated users grubunu kullanın

5 – Kullanıcıların klsörlerini tek bir sunucuda bulundurmanız paylaşımı ve güvenliği yönetmek için etkili aolacağı gibi anti-virüs taramaları, yedekleme ve kota uygulamalarında da size esneklik sağlayacaktır.

6 – Paylaşılan kaynakları bir güvenlik duvarı yardımı ile korumayı ihmal etmeyin.

7 – Paylaşılan klasörde izin vereceğiniz kullanıcı ve grupların sayısı fazla ve sürekli yönetim gerektiriyorsa workgroup yerine domain ortamını tercih edin, bu şekilde dosyaların domain dışından erişiminide yasaklayabilirsiniz.

Örnek Uygulamalar

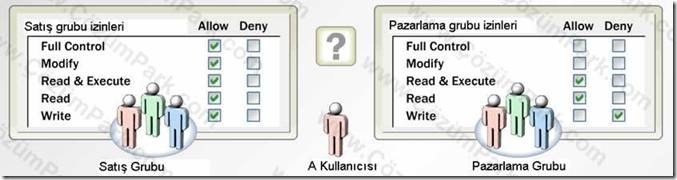

1 – Aşağıdaki Resimde “A” kullanıcısı iki gruba birden üyedir, bu durumda kullanıcının izinleri ne durumdadır ?

Şekil 42 – Grup izinlerinin kullanıcı izinleriyle karşılaştırılması

A kullanıcısının Write, yani yazma izini dışındaki tüm izinleri vardır, bu izininin elinden alınma sebebi açıktır, üye olduğu pazarlama grubunda write a deny verilmiştir ve deny, allow a baskın gelir.

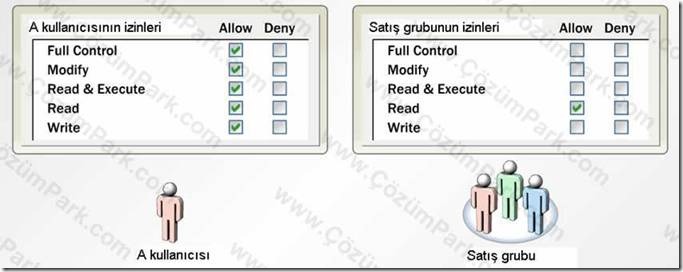

2 – A isimli kullanıcı satış grubuna üye, satış grubunun dosyayı sadece okumasını, bununla beraber A kullanıcısının tam yetki sahibi olmasını istiyorsak ne yapmalıyız?

Şekil 43 – Kullanıcı izinlerinin grup izinleriyle karşılaştırılması

Satış grubunun write izinine deny vermedik, “eğer izin verilmemişse deny vermeye gerek yoktur” eğer deny verirsek A isimli kullanıcı da bu gruptan etkilenecektir ve tam yetkiye sahip olamayacaktır.

3 – A isimli kullanıcımız hem satış hem de pazarlama grubuna üye, satış grubunun ilgili objeye erişememesini, pazarlama grubu ve A isimli kullanıcının ise tam yetkili olması için ne yapabiliriz.

Şekil 44 – Kullanıcı ve grupların izinleri seçim tablosu

Satış grubuna hiç izin vermememiz onların erişimini yasaklamak demek oluyor, pazarlamaya istendiği gibi tam kontrol verdik, A kullanıcısına da tam yetki vermemiz gerekiyordu ama bunu özellikle yapmamıza gerek yok çünkü pazarlama grubundan izinleri alacaktır.

Örnek Bir Senaryo

Bir dosya sunucunuz var ve bu sunucu üzerinde tüm kullanıcıların dökümanlarını merkezi olarak konumlandırmak istiyorsunuz,

– Herkese paylaşımın içerisinde kendi klasörlerini oluşturma ve içlerine dilediklerini yazıp silmelerini sağlamak istiyorsunuz

– Hiçbir kullanıcı paylaşım klasörününün içinde dosya oluşturamayacak, sadece klasör oluşturabilecek

– Kullanıcılar birbirlerinin klasörlerine giremeyecek

– Hiçbir kullanıcıya tek tek hak ataması yapmadan bunu gruplarla yapmalısınız

Hemen işe koyulalım

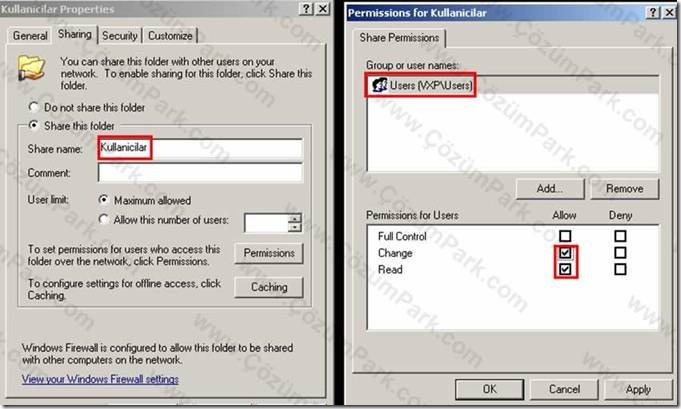

1 – Network üzerinden erişim için klasörümü paylaştırıyorum ve bu paylaşımdaki yazma izinlerini kullanabilmeleri için change yani değiştirme izini veriyorum

Şekil – 45 Paylaşım ayarları

2 – Security sekmesinde ise;

Öncelikle bir üst dizinden aldığım miraslar içerisinde users grubu (kullanıcılar) olduğu için mirası kesiyorum, remove seçmemin sebebi ise üst dizinden gelen izinleri istemiyor olmam. ( copy seçilerek tek tek de silindiğini unutmayın )

Şekil 46 – Mirasın kaldırılması

ve özel izinleri aşağıdaki gibi veriyorum

Kullanıcıları için;

Dosya içerisine girmeleri için read

İçeriği görüntülemeleri için list folder contents,

Klasör oluşturabilmeleri için create folders

Önemli nokta ise; bu izinleri users grubuna verirsem her kullanıcı bir diğer kullanıcının klasörünü okuyabilir, bunu önlemek için “this folder only” seçeneğini kullanıyorum

Şekil 47 – Kullanıcılara izin atanması

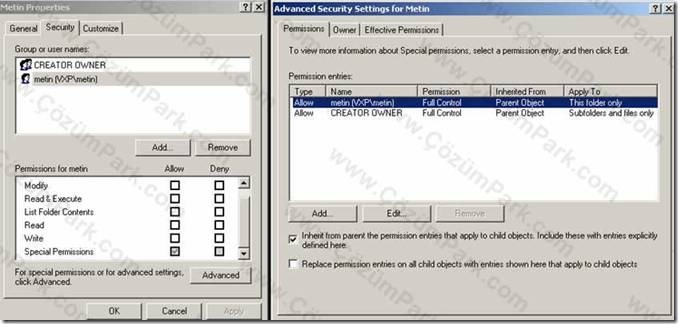

Peki kullanıcıların “kendi oluşturdukları” klasörlerde tam yetkiye sahip olmaları için ne yapmalıyım ?, sorunun cevabı içinde yani “creator owner” grubuna tam yetki vereceğim

Creator Owner grubu için;

Şekil 48 – Creator owner grubuna izin atanması

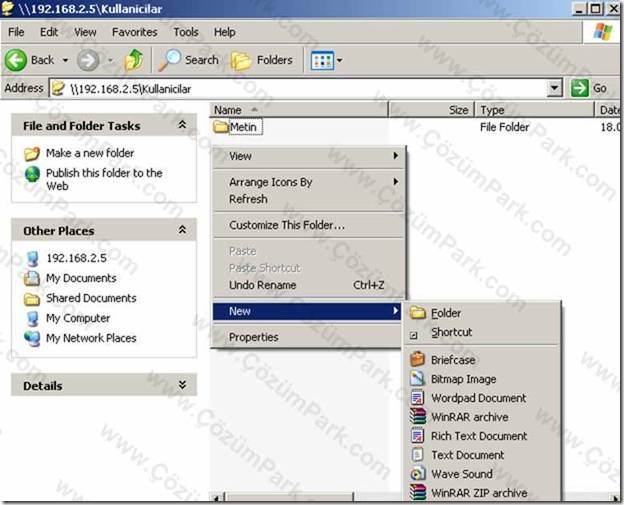

Şimdi sonuçları görmek için Metin ve Miray isimli kullanıcılarla deneme yapalım

– Metin isimli kullanıcı ile oturum açarak paylaşım üzerinde bir klaösr açıp adını Metin verelim

Şekil 49 – Metin isimli kullanıcı ile yeni bir kullanıcı açılması

Bu dosyanın izinlerine dikkat edecek olursanız Metinin tam yetkisini olduğunu görürsünüz, Metine manuel olarak izin vermediğimiz halde Metin isimli kullanıcı bu klasörü oluşturduğu için “creator owner” un full control izinlerini almış durumda,

Şekil 50 – Metin isimli kullanıcının kendisine ayrıca hak atanamadığı halde “creator owner” grubundan aldığı yetkilerin görüntülenmesi

Başka kullanıcıların bu klasöre giremeyeceğini doğrulamamıza gerek yok, nedeni ise açık, eğer bir kullanıcı ve ya gruba açıkça izin verilmemişse ilgili objeye erişemez.

Senaryomuzla beraber makaleme burada son veriyorum, paylaşım ve güvenlik adına sıkıntısız günler dilerim.

Çok güzel fadalı bir konu olmuş teşekkürler bazı eksikliklerim vardı tamamlamış oldum. Konu eski Server yeni olunca çelişkiler oluyor. Konuyu en az server 2016 uyarlı güncellemeniz dileğimle.

Merhaba bu konuyla alakalı çok zor bi sorum var size sormak istiyorum bakar mısınız ?

Bu makaleyi okuduktan sonra sorunuz var ise bence bir kez daha okuyun derim.

Merhaba Hakan Bey;

Ben şöyle bir sıkıntı yaşıyorum. Paylaşım klasörümde kullanıcı silme yetkilerini kaldırıyorum. Kullanıcı silme işlemi yapamıyor. Fakat sadece kendi oluşturduğu klasörleri siliyor. Ben onları da engellemek istiyorum. Oluştursun ama silemesin. Nasıl bir yol izlemem gerekli.

SELF iznini kaldırmanız gerekli.

Merhaba , Server 2019 standart sistem üzerinde paylaşılan ortak klasörü ve altında bulunan exel-word-pdf vs.. tamamı için okuma-yazma ve değiştirme hakları bulunan kullanıcıların silmesini kısıtlama-engelleme gibi bir seçenek oluşturulabilir mi ?

https://www.cozumpark.com/community/windows_server-4/497912/#post-567475

bu erişimlerin loglarını tutup incelemek mümkünmüdür acaba

örneğin networkdeki x bilgisayara domain admin olarak 10.10.10.155\c$ şeklinde ulaştım ve dosya transferi yaptım bu tarz işlemlerin

loglanmasını sağlayabilecek bir yapı örneği varmıdır?

Teşekkürler

Merhaba Değerli Üstadlar sitede konu ile bir kaç makale okudum benim sorunuma çözüm bulamadım yada gözümden kaçmış olabilir. şirketimizde bulunan file serverdaki bir dosyayı yanlışlıkla taşıdım ctrl+z geri aldığımda dosya haklarında şöyle bir sorun yaşıyoruz. Klasor gizli olarak paylaşımda ve kullanıcıların bilgisayalarına policy ile map ediliyor erişilebiliyor sorun yok fakat klasör içindeki dosyaları herkes görebiliyor, kişililerin sadece izinli oldukları klasörleri görmesini istiyoruz (tepeden list yetkisi verdik bunu kaldırınca hiç erişemiyorlar)Bu list yetkisi ile sadece izinleri olan klasörleri görmesini nasıl sağlarım.

Teşekkürler

Sorunu çözüdük şöyleki..”Server Manager” dan “File and Storage Servisler”inden “Share” den ilgili paylaşımı seçip “Properties” diyoruz buradan “Setting” den “Enable Access-based Enumeration” aktif edince kullanıcılar sadece izinleri oldukları klasörleri görebiliyorlar..

Geri dönüş ve bilgi için teşekkürler.